Webentwicklung mit System

Referenz

Security Header Plugin für WordPress

Referenz:

Security Header Plugin für WordPress

Dieses Plugin ermöglicht die zentrale Konfiguration sicherheitsrelevanter HTTP-Header in WordPress – wie Content-Security-Policy, Permissions-Policy und weitere Schutzmechanismen. Besonders praktisch: Vorgefertigte Header-Sets und die direkte Überprüfung mit webbkoll.5july.net.

Kundennutzen:

Mehr Sicherheit mit minimalem Aufwand:

Das Plugin hilft dabei, WordPress-Seiten systematisch abzusichern – ohne zusätzliche Serverkonfiguration. Ideal für Agenturen, Datenschutzbeauftragte und Betreiber sicherheitskritischer Webanwendungen.

Details:

– Security Header Plugin –

Ansicht:

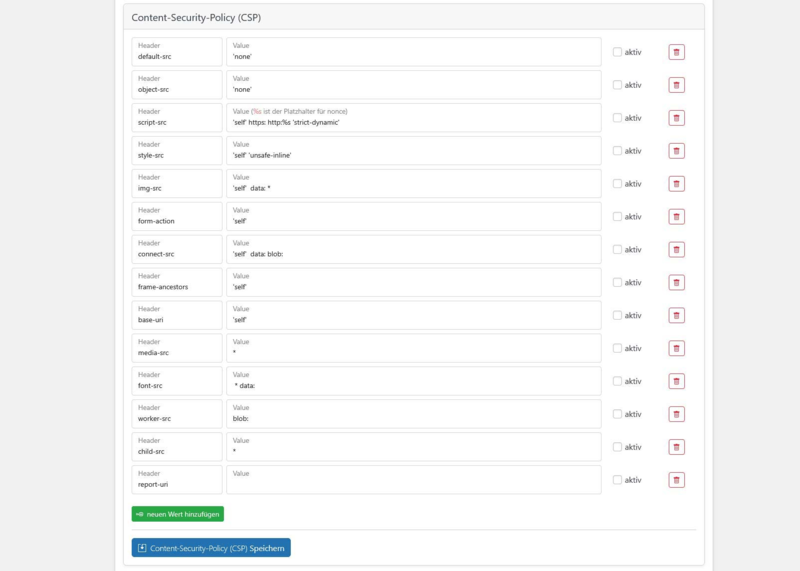

Das Bild zeigt die Benutzeroberfläche eines WordPress-Plugins zur Verwaltung der Content-Security-Policy (CSP). In einer tabellarischen Übersicht können Header-Direktiven (wie default-src, script-src, style-src, etc.) und deren jeweilige Werte definiert werden.

Beschreibung:

Das Security Header Plugin wurde entwickelt, um WordPress-Installationen mit maximaler Flexibilität in Sachen HTTP-Sicherheitsrichtlinien auszustatten. Besonderer Fokus liegt auf der Content-Security-Policy (CSP) – einem zentralen Baustein zur Absicherung gegen Cross-Site Scripting (XSS) und Code Injection. Die Konfiguration erfolgt bequem über ein GUI-Interface, das sowohl für Entwickler als auch sicherheitsaffine Admins geeignet ist. Jede Richtlinie kann gezielt aktiviert, angepasst oder entfernt werden. Die Integration dynamischer Platzhalter (z.B. für nonce-Werte) ermöglicht eine CSP-konforme Umsetzung moderner Script-Handling-Mechanismen wie strict-dynamic.

Funktionsbeschreibung:

Das Plugin ermöglicht die vollständige und flexible Konfiguration von HTTP Security Headern mit Fokus auf Content-Security-Policy (CSP). Es bietet eine übersichtliche, tabellarische Eingabemaske, in der Entwickler jede einzelne CSP-Direktive eintragen, aktivieren und verwalten können.

Zentrale Funktionen:

- Visuelle Eingabe für alle CSP-Header wie script-src, img-src, connect-src, usw.

- Unterstützung von Platzhaltern wie '%s' für dynamische nonce-Werte

- Einzelne Regeln können aktiviert oder deaktiviert werden

- Möglichkeit zur Definition zusätzlicher Header wie report-uri

- Einfache Erweiterbarkeit durch Button „neuen Wert hinzufügen“

Dieses Plugin ist insbesondere in professionellen Umgebungen mit hohem Sicherheitsbedarf im Einsatz und ermöglicht eine zentrale Kontrolle aller sicherheitsrelevanten Richtlinien – ohne den Einsatz externer Tools oder Serverkonfigurationen.

– Konfiguration gängiger Security Header –

Ansicht:

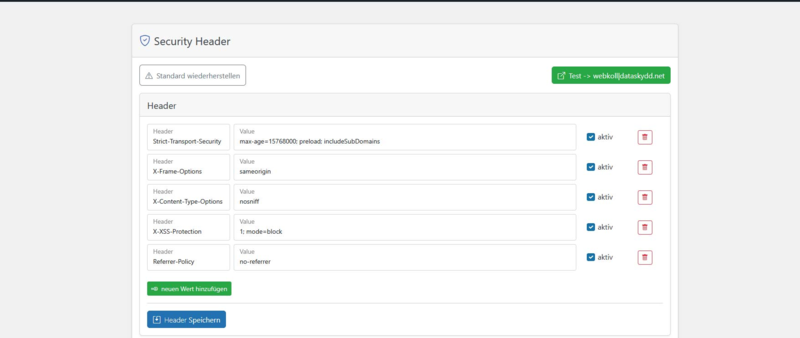

Die Benutzeroberfläche zeigt die klassische Ansicht zur Konfiguration gängiger Security Header. Die Seite besteht aus einer Tabelle mit Headernamen wie Strict-Transport-Security, X-Frame-Options oder X-Content-Type-Options, jeweils ergänzt um ein Value-Feld, ein „aktiv“-Häkchen und ein Papierkorb-Icon zum Entfernen der Regel.

Beschreibung:

Das Security Header Plugin bietet eine einfache Möglichkeit, essenzielle HTTP Security Header direkt im WordPress-Backend zu definieren und zu verwalten. Diese Header spielen eine zentrale Rolle beim Schutz von Webseiten und Nutzern vor gängigen Angriffen. Über eine intuitive Oberfläche lassen sich alle relevanten Felder wie Strict-Transport-Security oder X-Frame-Options konfigurieren. Optional können Header deaktiviert oder gelöscht werden. Besonders hilfreich ist die integrierte Test-Funktion, die direkt zu externen Analyse-Tools wie webkoll/dataskydd.net führt. Dank der klaren Struktur eignet sich das Plugin sowohl für Entwickler als auch Agenturen, die auf einfache Weise professionelle Sicherheitsstandards umsetzen wollen – ohne auf serverseitige .htaccess-Regeln oder PHP-Konfigurationen angewiesen zu sein.

Funktionsbeschreibung:

Diese Plugin-Komponente ermöglicht die Verwaltung gängiger HTTP Security Header, die von modernen Browsern unterstützt werden. Ziel ist es, Angriffsvektoren wie XSS, Clickjacking und unsichere MIME-Typ-Ausführungen zu blockieren.

Folgende Header werden unterstützt:

- Strict-Transport-Security -> HTTPS erzwingen

- X-Frame-Options -> Schutz vor Clickjacking

- X-Content-Type-Options -> MIME-Type-Sniffing verhindern

- X-XSS-Protection -> XSS-Filter im Browser aktivieren

- Referrer-Policy -> Kontrolle über Referrer-Informationen

Jeder Header lässt sich aktivieren, individuell konfigurieren oder löschen. Die Konfiguration ist sofort wirksam und serverunabhängig – ideal für Shared Hosting oder Agenturseiten.

– Konfiguration der Permissions-Policy –

Ansicht:

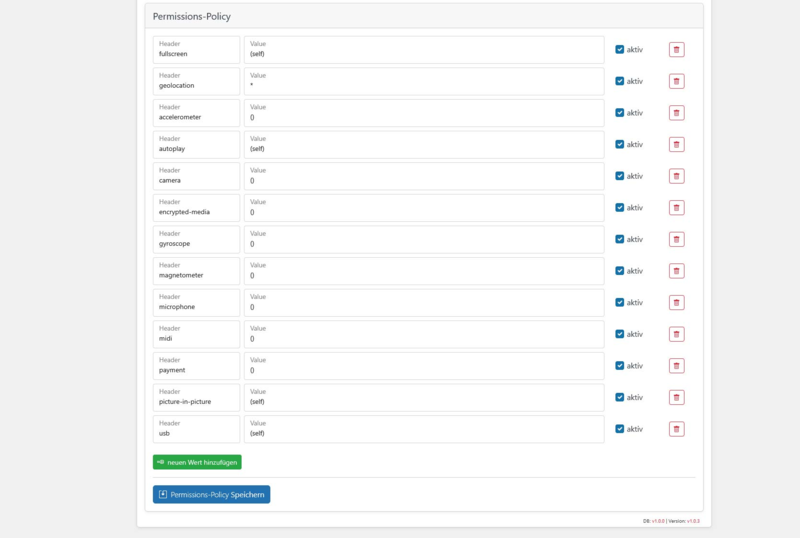

Auf dem Screenshot ist die übersichtliche Konfiguration der Permissions-Policy im WordPress-Backend zu sehen. Jeder Header wie fullscreen, geolocation, camera oder microphone hat ein eigenes Feld für den Wert sowie ein Kontrollkästchen zum Aktivieren. Rechts daneben befindet sich jeweils ein rotes Papierkorb-Icon zum Entfernen einzelner Einträge. Unten gibt es Buttons zum Hinzufügen neuer Werte sowie zum Speichern der gesamten Policy.

Beschreibung:

Im diesen Abschnitt des Security Header Plugins wird die moderne Permissions-Policy vollständig unterstützt. Sie ermöglicht eine detaillierte Kontrolle über Funktionen, die Webseiten im Browser nutzen dürfen – darunter Zugriff auf Kamera, Mikrofon, Standortdaten oder Bewegungssensoren. Die Konfiguration erfolgt bequem über das WordPress-Backend, ohne manuelles Einfügen in die .htaccess oder serverseitige Header. Administratoren können gezielt festlegen, welche Features erlaubt, blockiert oder nur auf der eigenen Domain verfügbar sein sollen. Die intuitive Benutzeroberfläche mit Aktivierungsfeldern und Löschbuttons ermöglicht eine feingranulare Steuerung, die sich hervorragend für Agenturen, Webprojekte mit erhöhten Datenschutzanforderungen oder sicherheitsbewusste Betreiber eignet.

Funktionsbeschreibung:

Die Permissions-Policy (vormals Feature-Policy) erlaubt es, gezielt Browserfunktionen zu erlauben oder zu blockieren – z.B. den Zugriff auf Kamera, Mikrofon, Vollbildmodus oder Sensoren. Mit diesem Plugin-Bereich lässt sich die Richtlinie für jede einzelne Funktion individuell setzen.

Beispielwerte:

- 0 = komplett blockieren

- (self) = nur eigene Domain erlaubt

- * = überall erlaubt

Jede Regel kann einzeln aktiviert oder entfernt werden. Damit ist die Konfiguration maximal flexibel – ohne direkte Änderungen an der Serverkonfiguration.

– Voreinstellungen im WordPress-Plugin –

Ansicht:

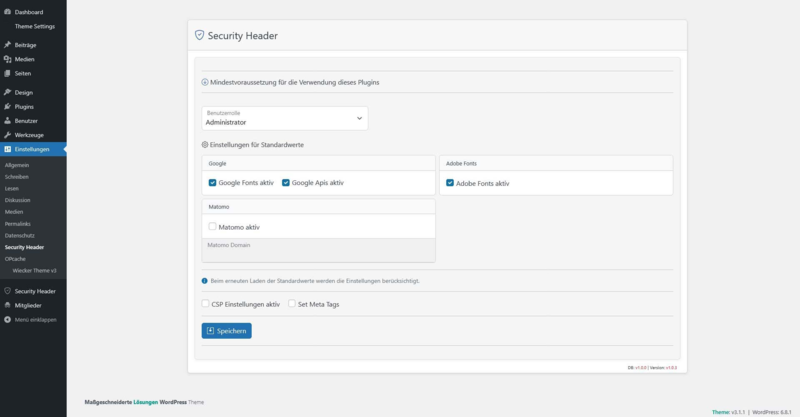

Der Screenshot zeigt die Voreinstellungen im WordPress-Plugin Security Header. Oben wird die Mindestbenutzerrolle (Administrator) für den Zugriff auf das Plugin festgelegt. Darunter folgen Optionen für Google Fonts, Google APIs und Adobe Fonts, die einzeln aktiviert oder deaktiviert werden können. Zusätzlich gibt es eine Option zur Aktivierung von Matomo (inkl. Domain-Feld), sowie Schalter für CSP Einstellungen aktivieren und Meta-Tags setzen. Ein blauer „Speichern“-Button schließt die Maske ab.

Beschreibung:

Das Security Header Plugin bietet nicht nur eine umfassende Kontrolle über HTTP-Sicherheitsheader, sondern auch clevere Voreinstellungen für Standarddienste. Administratoren können gezielt festlegen, ob Dienste wie Google Fonts, Adobe Fonts, Matomo oder Google APIs in zukünftige Richtlinien einfließen sollen – z.B. in die Content-Security-Policy. Darüber hinaus lassen sich globale Meta-Tags setzen oder CSP-Vorgaben aktivieren. Die Definition der Mindestrolle sorgt dafür, dass nur berechtigte Benutzer auf die Plugin-Einstellungen zugreifen können. Diese Voreinstellungen verbessern nicht nur die Effizienz beim Setup, sondern erhöhen die Konsistenz der Sicherheitsrichtlinien über alle Seiten und Nutzer hinweg – ein unverzichtbares Tool für Agenturen und sicherheitsbewusste Webentwickler.

Funktionsbeschreibung:

In diesem Bereich des Plugins werden globale Standardwerte definiert, die beim Zurücksetzen oder Erstellen neuer Header-Regeln berücksichtigt werden.

Folgende Optionen stehen zur Verfügung:

- Google Fonts / Google APIs / Adobe Fonts -> Aktivieren oder Deaktivieren dieser externen Dienste beeinflusst automatisch die CSP- und Permissions-Policy

- Matomo aktivieren -> Ermöglicht die Einbindung einer Matomo-Domain und erleichtert so den Datenschutz-konformen Einsatz

- CSP aktiv / Meta-Tags setzen -> Steuert, ob standardisierte Meta-Header oder CSP-Regeln automatisch integriert werden.

Dadurch lassen sich häufig genutzte Dienste in Sicherheitsregeln automatisch berücksichtigen – ein enormer Zeitgewinn bei der Einrichtung.

Datenschutz

Kontakt

E-Mail:

kontakt@wiecker.eu

LinkedIn:

Profil ansehen

GitHub:

Profil ansehen

Standort:

Wernigerode, Deutschland